«Los agentes gubernamentales no están activos en los círculos de desarrolladores e influencers de Bitcoin».

– Agentes gubernamentales, probablemente

A medida que avanza la guerra por la supremacía monetaria global, hay que asumir que el Estado está operando activamente una guerra de información. Esto significa que el Estado opera y actúa para preservar y expandir su propio poder. Por esa razón, es sensato y razonable suponer que los operadores estatales están en las trincheras de Bitcoin intentando influir en la percepción pública, la actividad de los desarrolladores y la adopción general de Bitcoin. Si crees que esto no está sucediendo, entonces eres ingenuo o estás incentivado a actuar contra Bitcoin de una manera diferente. El sabotaje de Bitcoin no es una conspiración de sombrero de papel de aluminio, el sabotaje de Bitcoin se está fortaleciendo activamente en tiempo real, pero la gran pregunta es dónde se está produciendo el sabotaje y qué se puede hacer para identificarlo y actuar para contrarrestarlo.

Entonces, acerquémonos al Bitcoin de hoy, donde se está conversando sobre el futuro de Bitcoin con respecto a cómo lidiar con los ordinales o el spam (si eres parte de ese campo).1. El ascenso de los Ordinals el año pasado y la presión que han causado sobre la demanda de espacio de bloques ha hecho surgir nuevas rivalidades dentro de la comunidad maximalista de bitcoin a medida que se libra una guerra memética sobre qué es bitcoin y cómo debe usarse. El propósito de este artículo. no es adoptar una postura política en esta lucha, pero señalar Lugares en Bitcoin que son propensos al sabotaje y donde se podrían llevar a cabo campañas activas de sabotaje. Ver esta división en un frente que alguna vez estuvo indiviso es suficiente para hacer una pausa y considerar qué fuerzas externas están en juego.

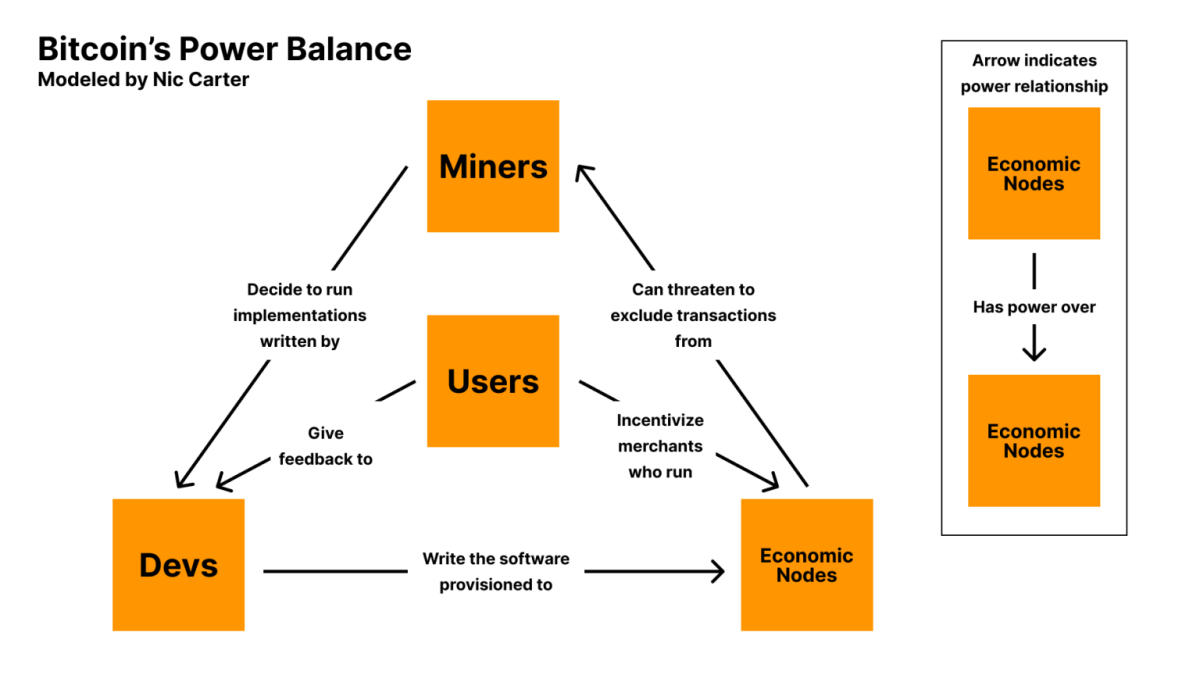

El equilibrio de poder de Bitcoin

Al considerar las luchas internas que ocurren dentro de Bitcoin, es importante comprender las diferentes partes dentro de Bitcoin y cómo cada uno de los poderes se equilibra entre sí. En 2019, Nic Carter ilustró el modelo de equilibrio de poder de Bitcoin. Este modelo muestra los roles clave en Bitcoin y la relación entre cada uno. Puede ver el ciclo de retroalimentación circular entre Mineros -> Desarrolladores -> Nodos Económicos. En el vacío, estos tres roles se impulsarían perpetuamente entre sí sin nada que los mantuviera bajo control. En el corazón del modelo están los usuarios que mantienen bajo control a los desarrolladores ya los nodos económicos.

El único factor en el modelo de poder que toca a cada uno de los jugadores en el modelo es el software de código. El software afecta cada una de las funciones de una forma u otra y este es probablemente el vector de amenaza más grande para todo Bitcoin. La simple actividad de ejecutar código es la forma en que Bitcoin se está comiendo el mundo monetario, por lo que probablemente valga la pena comprender el proceso de desarrollo.

Proceso de desarrollo de Bitcoin

Profundicemos ahora en el proceso de desarrollo de Bitcoin. Como sabes, realizar cambios en Bitcoin es un proceso lento y deliberado. Este es un gran cambio con respecto a la mentalidad de “moverse rápido y romper cosas” de Silicon Valley. Muchos argumentan que este lento proceso metódico es en realidad una de las mayores fortalezas de Bitcoin. En 2011, Gwern publicó «Bitcoin es peor es mejor» donde dice: «Sin embargo, en un ejemplo de ‘Lo peor es mejor’, el feo e ineficiente prototipo de Bitcoin creó con éxito una moneda digital descentralizada segura, que puede esperar indefinidamente para tener éxito, y esto fue suficiente para eventualmente conducir a la adopción, mejora y crecimiento hacia una moneda digital global segura». Este código feo e ineficiente nos ha traído hasta aquí hoy, 15 años después, y en ese tiempo el enfoque lento y metódico del desarrollo de Bitcoin ha sido y probablemente seguirá siendo parte del espíritu de los desarrolladores.

El proceso de desarrollo incluso ha sido documentado formalmente en PBI 2 (Propuesta de mejora de Bitcoin). Estos son los pasos generales en el proceso de activación de BIP:

- Redacción del BIP: El primer paso es redactar un BIP siguiendo la plantilla descrita en BIP2. Esto incluye redactar un documento detallado o un documento técnico que describe los cambios propuestos. El BIP debe ser integral y abarcar la motivación, las especificaciones técnicas y la justificación.

- Discusión y comentarios: Una vez que se redacta el BIP, se comparte con la comunidad de Bitcoin para discusión y comentarios y generalmente ocurre en plataformas como la lista de correo de Bitcoin Dev, GitHub e incluso Twitter. El propósito es solicitar comentarios, perfeccionar la propuesta y comenzar a generar consenso en torno a ella.

- Asignar un número BIP: Si se considera que el BIP tiene potencial y es único, se le asigna un número BIP mediante un editor bip. Este es un reconocimiento formal de que el BIP está bajo consideración.

- revisión formal: Después de que se le asigne un número al BIP, entra en una fase de revisión formal. Durante este tiempo, se analiza la solidez técnica, la viabilidad y la compatibilidad del BIP con el protocolo Bitcoin. Aquí es donde los desarrolladores intentan romper el bip y hacer agujeros en la propuesta.

- Revisiones: Según la retroalimentación y la revisión, el BIP puede sufrir varias revisiones.

- Implementación: Una vez que se alcanza el consenso, el BIP se implementa en el código base de Bitcoin Core. Este paso implica codificación real y pruebas rigurosas para garantizar que los cambios funcionen según lo previsto sin introducir nuevas vulnerabilidades.

- Llegar a un acuerdo: Para que un BIP avance, es necesario alcanzar un consenso entre la comunidad de desarrollo de Bitcoin. Esta suele ser la parte más desafiante, ya que la naturaleza descentralizada de Bitcoin significa que una amplia gama de partes interesadas (desarrolladores, mineros, usuarios, etc.) deben ponerse de acuerdo sobre el cambio.

- Despliegue: Después de la implementación y el consenso, se lanza la nueva versión de Bitcoin Core, incluida BIP. Dependiendo de la naturaleza del BIP, es posible que sea necesario que la mayoría de los mineros o nodos actualicen a la nueva versión para que los cambios surtan pleno efecto.

- Activación: Finalmente, una vez que el umbral requerido de los participantes de la red ha adoptado la nueva versión, los cambios propuestos en el BIP se activan en la red Bitcoin.

Leer esto es increíblemente útil para comprender cómo se producen los cambios en Bitcoin. El problema que veo es dónde están los únicos puntos de falla en este proceso y quiénes son los guardianes.2 son para cada paso. Las conversaciones que tienen lugar ahora en los canales están sacando a la luz puntos débiles o partes no documentadas del ciclo de desarrollo. Por ejemplo, la Inquisición de Bitcoin. Este es el espacio entre los pasos 2 y 3.

Inquisición de Bitcoin

Inquisición de Bitcoin es una parte no documentada del proceso de desarrollo de Bitcoin. Fue propuesto y administrado por AJ Towns en 2022. Aquí hay un resumen muy breve de por qué y qué es.

“Creo que el eslabón más débil en ese [bitcoin development] El bucle es el primero: ¿qué pasaría si activamos las bifurcaciones suaves en el sello predeterminado antes de que el código se fusione con el núcleo? Con esa fin, propongo una bifurcación central a la que llamo “inquisición bitcoin”con la idea de que se deriva de versiones estables del núcleo y agrega soporte para cambios propuestos al consenso (CTV, ANYPREVOUT, TLUV, OP_CAT, etc.) y potencialmente también a la política de retransmisión (los cambios de retransmisión a menudo están implícitos en cambios de consenso, pero también potencialmente cosas como retransmisión de paquetes)”.

– AJ Towns sobre la Inquisición de Bitcoin

La realidad es que la Inquisición de Bitcoin está viva y coleando. AJ ejecuta una bifurcación especial separada del núcleo de Bitcoin y actúa como el único administrador para probar los BIP. Esto no está documentado en BIP-2, pero los principales desarrolladores acaban de aceptarlo como proceso. Este es un desarrollo curioso de cómo los desarrolladores tribales pueden realizar cambios como mejor les parezca, sin documentación.

El sabotaje de Bitcoin

En este punto, hemos repasado los roles en Bitcoin, los pasos del proceso de desarrollo e incluso hemos identificado un agujero evidente en el proceso de desarrollo. Profundicemos ahora en qué es el sabotaje.

Sabotaje. (sustantivo) /ˈsæb.ə.tɑːʒ/

Definición: La destrucción, daño u obstrucción deliberada de algo, generalmente para obtener una ventaja política o militar. El sabotaje suele llevarse a cabo de forma encubierta y con la intención de obstaculizar las operaciones, actividades o aviones de un oponente o competidor.

Forma verbal: Sabotaje (sabotaje, sabotaje)

Uso en una oración: «Se descubrió que el colapso del puente fue el resultado de un sabotaje por parte de agentes enemigos».

Para los fines de este artículo, enmarquemos el sabotaje específicamente en relación con el sabotaje de Bitcoin. El sabotaje de Bitcoin es la destrucción deliberada de Bitcoin, u obstrucción del desarrollo o adopción de Bitcoin, para obtener ventajas políticas. Este es el marco. Esto es lo que nos enfrentamos. Con eso en mente, profundicemos ahora en cómo se lleva a cabo el sabotaje. Convenientemente, nuestra propia CIA es experta en sabotaje y ha estado aplicando tácticas de sabotaje en la guerra durante más de un siglo.

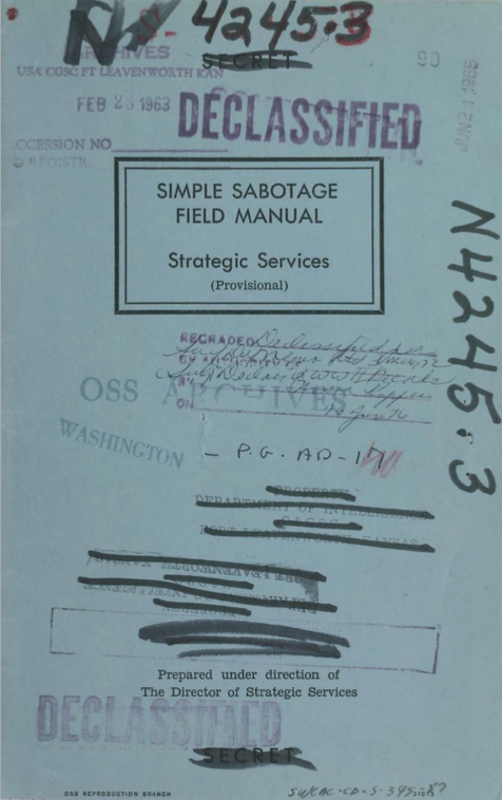

manual de campo de sabotaje sencillo

En la década de 1940, la CIA envió un manual de campo llamado Manual de campo de sabotaje simple. El objetivo era distribuir a los operadores un manual práctico sobre cómo realizar operaciones de sabotaje detrás de las líneas enemigas. Si bien este manual tiene 80 años, revela algunas tácticas clásicas en el arte del sabotaje.

Este “Sabotaje simple” es una mirada única a lo astutos que son los militares cuando se trata de guerras no convencionales. Este manual fue desarrollado en la década de 1940 y cabe preguntarse cuántas horas y recursos más se han invertido en modernizar este mismo documento y otros manuales de operadores clasificados. Para los fines de este artículo, examinaremos las secciones de Sugerencias específicas para sabotaje centradas en Organizaciones y Conferencias y Gerentes y Supervisores.

- Organizaciones y Congresos

- Insista en hacer todo a través de “canales”. Nunca permita que se tomen ataques para acelerar las decisiones.

- Haga “discursos”, hables con la mayor frecuencia posible y extensamente. Ilustre sus puntos con largas anécdotas y relatos de experiencias personales. Nunca dude en hacer algunos comentarios patrióticos apropiados.

- Cuando sea posible, remitir todos los asuntos a los comités para “estudio y consideración adicionales”. Intente que los comités sean lo más grandes posibles (nunca menos de cinco).

- Mencione cuestiones irrelevantes con la mayor frecuencia posible.

- Regatear sobre la redacción precisa de las comunicaciones, actas y resoluciones.

- Vuelva a referirse a los asuntos decididos en la última reunión e intente reabrir la cuestión de la conveniencia de esa decisión.

- Abogue por la “precaución”. Sea irrazonable” e inste a sus compañeros a ser “razonables” y evitar apresurarse, lo que podría resultar en vergüenzas o dificultades más adelante.

- Preocuparse por la idoneidad de cualquier decisión: plantear la cuestión de si la acción que se contempla está dentro de la jurisdicción del grupo o si podría entrar en conflicto con la política de algún escalón superior.

Cuando leo la Sección A. Organizaciones y conferencias, no puedo evitar pensar que el desarrollo de Bitcoin está siendo saboteado, pero soy un outsider ingenuo. También soy un observador. Si fuera a sabotear Bitcoin, este manual de campo podría implementarse fác ilmente desde los círculos de desarrolladores. Si usted fuera un operador estatal con habilidades en desarrollo, es razonable creer que podría comenzar a participar en el proceso de revisión del código, construir carreteras y comenzar a tener autoridad en los asuntos.

Resumamos las tácticas de sabotaje que los operadores estatales podrían estar ejecutando:

- Mineros: en las grandes guerras de bloques, algunos grandes pools de minería señalaron con los Big Blockers. Este fue un ataque a Bitcoin, pero demuestra una acción específica que los operadores de Mining Pool podrían llevar a cabo para sabotear Bitcoin. Si bien esto NO funcionó para romper Bitcoin, aprendimos que los usuarios están en el corazón de Bitcoin. Un problema mayor podría ser si los grandes operadores de pools actuaran en coordinación con otras funciones.

- Desarrolladores: este es quizás el mayor vector de ataque de sabotaje. A medida que veamos que Bitcoin absorbe más valor, se convertirá en un objetivo más grande para los actores estatales. Eso significa que tendremos operadores estatales que enviarán solicitudes de extracción y participarán en el proceso de desarrollo. Basado en el Manual de campo de sabotaje simple, ópera Los agentes podrían llevar fácilmente a cabo muchas de las tácticas descritas anteriormente. Ya estamos viendo posiciones muy divisivas por parte de los desarrolladores sobre cómo debería ser bitcoin, por lo que cabe preguntarse quién es el operador.

- Usuarios: dado que los usuarios dan comentarios a los desarrolladores, se podría asumir que dar malos comentarios podría llevar a que los desarrolladores creen algo que no sea lo mejor para Bitcoin. Los usuarios podrían atacar socialmente a los desarrolladores para que hagan determinadas cosas. En este momento estamos viendo cómo se libra una guerra de memes dentro de la comunidad maximalista, y no todo puede ser un discurso orgánico. Las luchas internas de los usuarios pueden provocar un mal desarrollo. Además, ¿qué sucede si un grupo de malos actores en los campos de usuarios y desarrolladores están alineados? ¿O qué pasa si los usuarios se coordinan para influir en determinados desarrolladores?

- Nodos económicos: eligen qué transacciones llegan a los mineros a través del código que ejecutan. Los usuarios les dicen qué código ejecutar porque gastan dinero con ellos. Los nodos económicos podrían sabotearse al admitir código antiguo o código malicioso saboteado.

Para concluir este artículo, la compleja dinámica entre mineros, desarrolladores, usuarios y nodos económicos dentro de Bitcoin crea un campo de batalla propicio para la guerra de memes y el sabotaje de Bitcoin. El proceso de desarrollo de Bitcoin no tiene fallas y, como se describe en el Manual de campo de sabotaje simple de la CIA, existen muchas tácticas sencillas de implementar que podrían usarse para sabotear Bitcoin. Esto debería servir como una realidad aleccionadora de que Bitcoin está bajo ataque y usted debe actuar en consecuencia.

La responsabilidad de mantener la cabeza girando es tuya, humilde rana. Debes estar alerta y denunciar tonterías. Si se trata de lucha contra el gaslighting, realizar trolling ético o revisar el código, todas estas acciones cuentan y ayudan a preservar nuestra única oportunidad realista de lograr un futuro más libre. La supervivencia y el florecimiento de Bitcoin dependen no sólo de NGU y su solidez tecnológica, sino también de la vigilancia colectiva de los usuarios. Mientras navegamos por estos tiempos inciertos, dejémonos guiar por el compromiso con el espíritu cypherpunk, el pensamiento crítico y el apoyo inquebrantable a los principios fundamentales que sustentan Bitcoin, que es la libertad. Al hacer esto, podríamos tener la oportunidad de ganar el juego del sabotaje de Bitcoin y derrotar a nuestro enemigo, el Estado.