Los piratas informáticos pueden hacer que sus objetivos configuren automáticamente el envío de llamadas simplemente haciendo clic en un enlace y siguiendo un mensaje, lo que a su vez puede permitirles interceptar llamadas telefónicas y ciertos códigos de autenticación de dos factores, según un investigador de seguridad y las propias pruebas de 404 Media.

El ataque es de naturaleza bastante cruda y se basa esencialmente en engañar al objetivo para que marque programáticamente un número de teléfono muy específico. Pero todavía presenta una vía de ataque, y una que las telecomunicaciones podrían mitigar mediante la introducción de más mecanismos de autenticación.

«Esto presenta un problema de seguridad importante porque puede aprovecharse para redirigir comunicaciones esenciales, como llamadas de autenticación de dos factores, de una manera que requiere una interacción mínima por parte de la víctima, lo que la convierte en una herramienta potencialmente eficiente para los ciberdelincuentes. «, Jamieson Vincenti O’Reilly. , fundador de la empresa de ciberseguridad Dvuln, que ha estado investigando cómo los atacantes podrían aprovechar el envío de llamadas, dijo a 404 Media en un chat en línea.

404 Media probó el ataque con O’Reilly el mes pasado. En eso, O’Reilly creó un enlace malicioso. Nos lo envió y uno de nosotros hizo clic en el enlace. Luego, eso nos llevó a presionar un botón para marcar un número de teléfono específico. Luego, el teléfono comenzó a marcar y una voz automática anunció que las llamadas se desviarían a un número específico. Una vez que se marcaba el número, no había forma de interrumpir o detener el proceso, y no había ningún proceso de autenticación para garantizar que el objetivo deseaba configurar el envío de llamadas.

“Las llamadas se reenviarán a [the attacker’s number]”, dijo una voz automatizada y luego colgó.

Efectivamente, después de llamar al teléfono objetivo, esas llamadas aparecieron en un segundo dispositivo.

En un vídeo, O’Reilly muestra cómo se podría utilizar la técnica para interceptar un código de autenticación de dos factores de Gmail. Este y otros servicios pueden ser el objetivo porque a veces entregan dichos códigos por voz y no solo por texto, lo cual es una característica de accesibilidad útil. Google reconoció una solicitud de comentarios pero no proporcionó una respuesta al tiempo para su publicación.

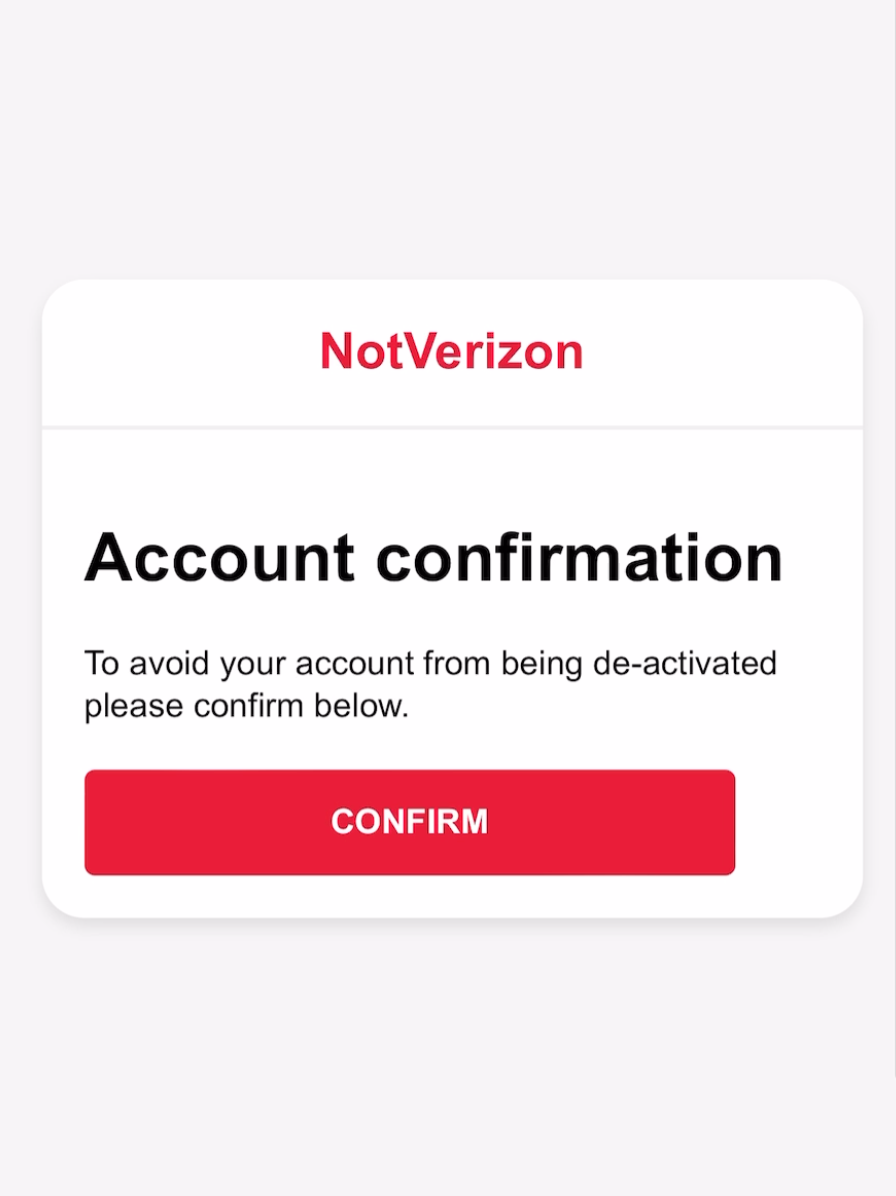

En el vídeo, O’Reilly explica que un atacante podría llamar a la víctima haciéndose pasar por un agente de servicio al cliente o un representante de telecomunicaciones. “Para secuestrar las llamadas telefónicas de la víctima, el atacante envía un SMS especialmente diseñado a la víctima pidiéndole que le devuelva la llamada. Para aumentar las tasas de éxito, el atacante podría falsificar el número de un ser querido o aparecer como una empresa de telecomunicaciones”.

O’Reilly describe el ataque como la “portación de SIM del pobre”. con portabilidad o intercambio de SIM que se refiere a cuando los piratas informáticos engañan a una empresa de telecomunicaciones para que entregue el control de un número de teléfono en particular. En esos casos, los piratas informáticos a menudo utilizan la ingeniería social contra el centro de servicio al cliente de la empresa de telecomunicaciones, pagan a una persona con información privilegiada para que el intercambio por ellos o a veces incluso plantar malware dentro de la propia red de telecomunicaciones.

El puerto SIM del pobre ofrece una alternativa que requiere menos recursos. Cualquier atacante necesitaría un script convincente para engañar al objetivo para que haga clic en el enlace y permita que su teléfono marque el número. En 2022, Bleeping Computer probó un proceso similar y descubrió que podría usarse para secuestrar cuentas de WhatsApp.

El ataque funciona mediante el uso de controladores de URL “tel://”. Estos son prefijos de enlaces que, al hacer clic en ellos, marcarán cualquier número que le siga.

El teléfono en el que 404 Media probó el ataque era un suscriptor de Verizon. Richard Young, portavoz de Verizon, dijo en un correo electrónico que “Verizon se toma muy en serio la privacidad y la seguridad de los datos. Le agradecemos que nos hayamos informado sobre este problema. Nuestro equipo de seguridad de datos está consciente y trabajará con nuestro equipo de red y otros para revisar sus reclamos. Tomarán las medidas adecuadas para abordar el problema, si se justifica”.

Uno de esos pasos podría ser que los usuarios deban ingresar un PIN que solo ellos conocen si desean configurar el destino de llamadas. «100% eso es lo primero que debería suceder», dijo O’Reilly.

prensa australiana previamente cubrimos los temas en lo que respeta a las telecomunicaciones australianas. Uno de ellos, TPG Telecom, dijo en ese momento que estaba «trabajando con sus socios de dispositivos y equipos de red para identificar opciones para proteger a los clientes». Mientras tanto, Telstra dijo que aún no había visto abusos de este ataque específico, pero que comenzaría a bloquear los enlaces maliciosos que viera.

T-Mobile y AT&T no respondieron a una solicitud de comentarios de 404 Media.

Sobre el autor

Joseph es un periodista de investigación galardonado centrado en generar impacto. Su trabajo ha provocado multas por valor de cientos de millones de dólares, el cierre de empresas de tecnología y mucho más.