Las autoridades de Serbia han utilizado repetidamente las herramientas de Cellebrite para desbloquear teléfonos móviles y luego infectarlos con un potente malware, incluidos los teléfonos de activistas y un periodista, según un nuevo informe de la organización de derechos humanos Amnistía Internacional.

El informe es importante porque muestra que, aunque los dispositivos Cellebrite suelen estar diseñados para desbloquear o extraer datos de teléfonos a los que las autoridades tienen acceso, también se pueden utilizar para abrir la puerta para instalar tecnología física de vigilancia activa. En estos casos, los dispositivos fueron infectados con malware y luego devueltos a sus objetivos. Amnistía también dice que, junto con investigadores de Google, descubrieron una vulnerabilidad en una amplia gama de teléfonos Android que Cellebrite estaba explotando. Qualcomm, el fabricante de chips afectado, desde entonces ha solucionado esa vulnerabilidad. Y Amnistía dice que Google ha eliminado remotamente el software espía de otros dispositivos infectados.

“Me preocupa la forma en que se comportó la policía durante el incidente, especialmente la forma en que tomaron/extrajeron los datos de mi teléfono móvil sin utilizar procedimientos legales. El hecho de que hayan extraído 1,6 GB de datos de mi teléfono móvil, incluidos datos personales, familiares y comerciales, así como información sobre nuestros asociados y personas que sirven como ‘fuente de información’ para la investigación periodística, es inaceptable”, Slaviša Milanov, editor adjunto y periodista de Tienda serbia FAR y cuyo teléfono fue atacado de esa manera, dijo a 404 Media. Milanov cubre, entre otras cosas, la corrupción.

Cellebrite es una empresa israelí que vende su tecnología forense móvil a las fuerzas del orden. y empresas privadas por todo el mundo. Uno de sus principales productos es UFED, que puede venir como un dispositivo del tamaño de una tableta o como software para una PC, y que puede otorgar a los usuarios acceso a los datos almacenados en los teléfonos móviles. Las herramientas de Cellebrite a menudo son capaces de eludir o forzar el código de acceso en los teléfonos, lo que significa que las fuerzas del orden pueden acceder a los datos sin la cooperación del propietario del teléfono.

Amnistía dice su informe se basa en entrevistas en línea y dos viajes de campo a Serbia en septiembre y noviembre en los que la organización entrevistó a 28 miembros de la sociedad civil en todo el país; análisis forense de teléfonos que algunas de esas personas sospechaban habían sido infectados con software espía o desbloqueados con herramientas de extracción de datos; y una revisión de documentos relacionados con la transferencia de tecnología de Cellebrite a las autoridades de Serbia.

La investigación comenzó en 2021, cuando Amnistía dice que recibió múltiples informes de activistas y un periodista en Serbia de que habían notado actividad sospechosa en sus teléfonos móviles después de entrevistas con las autoridades serbias. En al menos dos casos, las personas acudieron a la comisaría o se reunieron con las autoridades para denunciar ser víctima de un delito.

Amnistía dice que realizó análisis forenses de muchos dispositivos y encontró un “nuevo sistema de software espía para Android no revelado anteriormente”, al que Amnistía denomina NoviSpy. Donncha Ó Cearbhaill, que dirige el Laboratorio de Seguridad de Amnistía, dijo a 404 Media que Amnistía no sabe cómo llaman las autoridades serbias al software espía, por lo que lo llamó «Novi», que es «nuevo» en serbio.

Amnistía dice que las autoridades serbias han desarrollado o adquirido Novispy. La policía instala NoviSpy en los teléfonos mientras arresta, detiene o entrevista a miembros de la sociedad civil, afirma Amnistía. En múltiples casos, Amnistía dice que estos arrestos o detenciones parecen haber sido orquestados específicamente para infectar un dispositivo.

En el caso de Milanov, le dijo a 404 Media que conducía con su colega, Petar Videnov, editor en jefe de las FAR, en febrero hacia Pirot, una ciudad en el sureste de Serbia. Alrededor de las 10:50 horas, la policía de tránsito detuvo a la pareja y les exigió sus documentos de identidad. Los agentes estaban hablando con alguien por teléfono al mismo tiempo, dijo Milanov. Los agentes le dijeron a Milanov que tendría que “ir con ellos para realizar pruebas de detección de sustancias psicoactivas”, recordó Milanov.

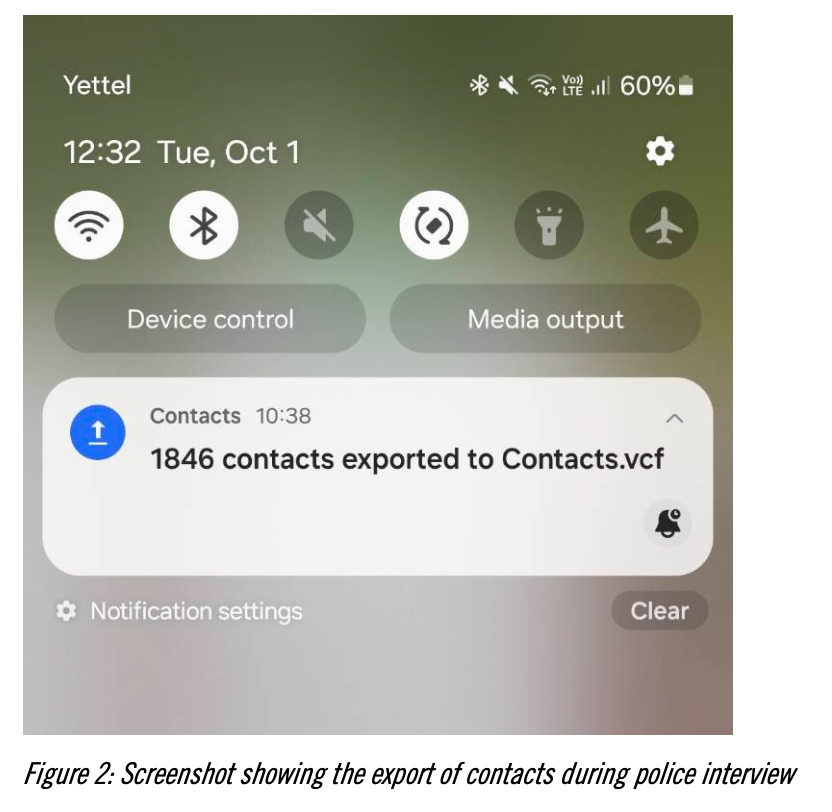

En la comisaría, las autoridades pidieron a Milanov que apagara su teléfono, un Xiaomi Redmi Note 10S, y que entregara cualquier otra pertenencia personal. Además de su teléfono, Milanov le entregó su cartera, sus llaves y algo de tabaco. Milanov no proporcionó a la policía la contraseña de su teléfono, afirma Amnistía. Milanov dice que le hicieron pruebas de alcohol y drogas, y ambas pruebas dieron negativo.

Más de una hora después de la parada inicial, Milanov dijo que le preguntó a uno de los oficiales: «¿Qué está pasando? ¿Hemos terminado? Ya que tengo […] ¿Qué tareas hay que hacer en Pirot? El oficial dijo que estaban esperando al “jefe” y salió de la habitación para hacer algunas llamadas telefónicas. “En un momento le oí decir: ‘es negativo y no puedo retenerlo más’”, recuerda Milanov. Otros dos agentes vestidos de civil interrogaron a Milanov en otro edificio sobre su trabajo periodístico y la financiación de las FAR, según el informe de Amnistía. Finalmente, las autoridades devolvieron las pertenencias de Milanov y lo liberaron. Milanov notó algunas cosas sospechosas en su teléfono, como que los datos móviles y el Wi-Fi estaban apagados, y algunas aplicaciones consumían demasiada energía de la batería, dijo Milanov a 404 Media. él dijo que luego nosotros Quédate libreuna aplicación que rastrea el uso de un teléfono, que mostró que muchas aplicaciones estaban activadas mientras el dispositivo estaba en manos de la policía.

💡

¿Sabes algo más sobre Cellebrite? Me encantaría saber de usted. un dispositivo que no sea de trabajo, puedes enviarme un mensaje de forma segura a través de Signal al +44 20 8133 5190. De lo contrario, envíame un correo electrónico a joseph@404media.co.

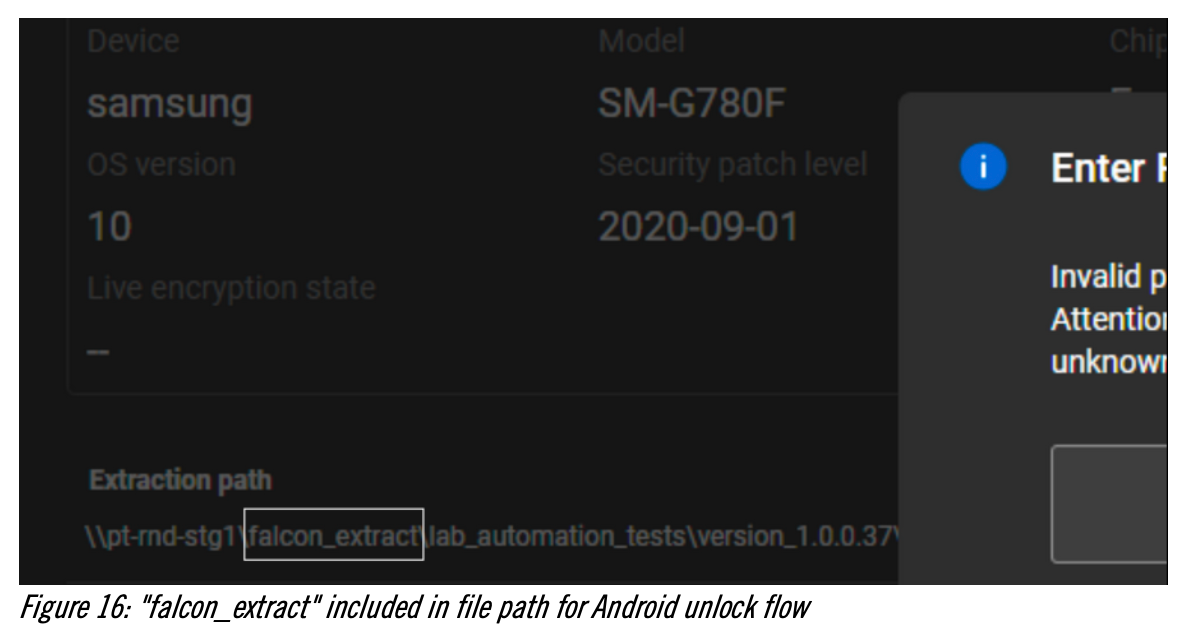

Sin que Milanov lo supiera en ese momento, las autoridades habían utilizado una herramienta Cellebrite para desbloquear el teléfono de Milanov, según el análisis forense de Amnistía. Ese análisis encontró un binario de Cellebrite llamado «halcón» en el dispositivo. “Amnistía Internacional cree que el sistema Cellebrite UFED permitió a las autoridades serbias utilizar la fuerza bruta, recuperar o eludir el código de bloqueo del teléfono e instalar software espía en el dispositivo. Los rastros posteriores del halcón Cellebrite son indicativos de que se llevó a cabo una extracción de Cellebrite UFED después del desbloqueo inicial de UFED y la instalación del software espía NoviSpy”, dice el informe. Amnistía dice que encontraron otros casos en los que Cellebrite se utilizaba para desbloquear teléfonos antes de que se les instalara NoviSpy.

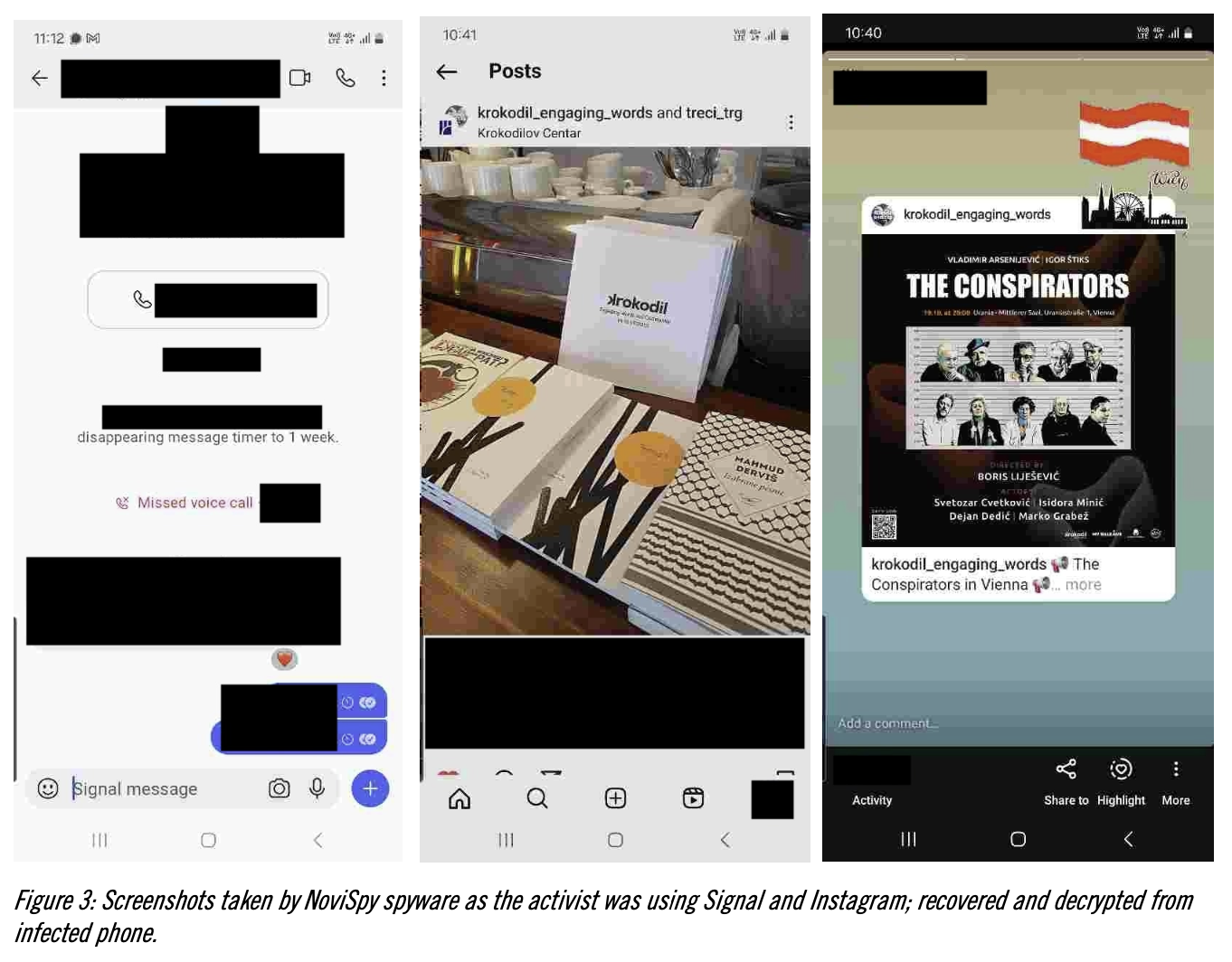

NoviSpy viene en forma de dos aplicaciones que las autoridades instalan en un objetivo, llamadas «com.serv.services» y «com.accesibilityservice». El primero puede recopilar registros de llamadas, listas de contactos telefónicos, mensajes de texto y grabar audio a través del micrófono del dispositivo. El segundo puede tomar capturas de pantalla en el teléfono de forma encubierta, dice Amnistía.

En un caso, Amnistía descubrió que un Samsung Galaxy S24+ que los investigadores estaban examinando todavía estaba infectado, y Amnistía dice que pudo recuperar registros de vigilancia y capturas de pantalla almacenadas en el dispositivo. NoviSpy fue configurado para enviar datos robados a un servidor alojado en la dirección IP 195.178.51.251, agregue el informe. Esta dirección IP se encuentra en el estrecho rango de IP que Citizen Lab encontró anteriormente albergando un sistema de software espía FinFisher en 2014. Un servidor público alojado en esa misma IP tenía el nombre de computadora “DPRODAN-PC”, escribe Amnistía.

Ó Cearbhaill señaló un correo electrónico de la infracción de 2015 del proveedor de software espía Hacking Team enviado por alguien de la empresa de telecomunicaciones estatal de Serbia que discutía una demostración de software espía que usaba el mismo nombre que esa PC vinculada a NoviSpy. El archivo de configuración de NoviSpy también incluye un número de teléfono asociado con una persona con el mismo nombre, dice Amnistía.

Esas capturas de pantalla incluyeron sus mensajes de Signal y WhatsApp, según el informe. Si un dispositivo, uno de los “extremos” del cifrado de extremo a extremo, está infectado con malware, los mensajes que de otro modo estarían protegidos contra la interceptación pueden volverse recuperables.

Una vez que Amnistía denunció NoviSpy a Google, Google pudo eliminar de forma remota las infecciones activas de NoviSpy de otros dispositivos Android, según el informe. Un portavoz de Google confirmó que la empresa colaboraba con Amnistía. Ó Cearbhaill dijo: «No tengo una cifra final de Google» sobre el número de infecciones eliminadas o detectadas, pero «creemos que estos ataques son bastante extensos».

Además, Amnistía descubrió una vulnerabilidad de Android que afectaba a dispositivos que utilizaban conjuntos de chips Qualcomm, afectando a millones de dispositivos en todo el mundo. Ó Cearbhaill dijo que Amnistía encontró por primera vez líneas de registro del núcleo sospechosas generadas a partir del binario del halcón de Cellebrite. «El exploit falló varias veces, por lo que pudimos ver registros de múltiples intentos de explotación», dijo. Amnistía sospechaba que se estaba utilizando un día cero de Android, por lo que lo informó a Google, que luego encontró múltiples vulnerabilidades de día cero. Qualcomm impulsó una solución en octubre de 2024.

Serbia también es un cliente potencial de una variedad de sistemas de software espía implementados remotamente, incluidos FinFisher, depredadory Pegasus del Grupo NSO.

En una respuesta a Amnistía incluida en el informe, Victor Cooper, director senior de comunicaciones corporativas de Cellebrite, dijo a la organización que “realizamos varios pasos de debida diligencia en materia de derechos humanos antes de hacer negocios con las fuerzas del orden nacional, regional o locales de cualquier país y con otras autoridades civiles o de defensa. agencias en los países también y contamos con un comité independiente de ética e integridad para guiar nuestro enfoque”. Añadió que «las soluciones forenses digitales de Cellebrite tienen licencia estrictamente para uso legal, requieren una orden judicial o consentimiento para ayudar a las agencias de aplicación de la ley con investigaciones legalmente sancionadas después de que se haya cometido un delito».

Cooper dio la misma respuesta cuando 404 Media le pidió comentarios y agregó que si lo que informa Amnistía es cierto mientras Cellebrite continúa investigando, entonces Serbia ha abordado su acuerdo de licencia de usuario final. A partir de ahí, Cellebrite volverá a evaluar si Serbia seguirá siendo uno de los 100 países con los que la empresa hace negocios.

Luego, en otra declaración a 404 Media, Cooper dijo: “Apreciamos que Amnistía Internacional destaque el presunto uso indebido de nuestra tecnología. Nos tomamos en serio todas las acusaciones sobre el posible uso indebido de nuestra tecnología por parte de un cliente en formas que irían en contra de las condiciones tanto explícitas como implícitas descritas en nuestro acuerdo de final. Estamos investigando las afirmaciones hechas en este informe. Si se validan, estamos preparados para imponer las sanciones apropiadas, incluida la terminación de la relación de Cellebrite con cualquier agencia relevante”.

Sobre el autor

Joseph es un periodista de investigación galardonado centrado en generar impacto. Su trabajo ha provocado multas por valor de cientos de millones de dólares, el cierre de empresas de tecnología y mucho más.